ServerBase Blog

«password» – Wie schütze ich meine Konten einfach und effektiv?

Mittwoch, 10. April 2024

«password» – Wie schütze ich meine Konten einfach und effektiv?

Häufig sind es Annehmlichkeiten und gelegentlich auch ein Mangel an Verständnis bezüglich der Methoden, mit denen Hacker unsere Konten infiltrieren, die uns davon abhalten, die erforderlichen Sicherheitsmassnahmen im täglichen Gebrauch umzusetzen. Es ist an der Zeit, diesen Zustand zu ändern und unsere Sensibilität für Cyber-Bedrohungen zu schärfen.

Wie stellen wir sicher, dass unsere Passwörter sicher sind?

Gewährleistung der Sicherheit unserer Passwörter: Eine grundlegende Notwendigkeit in der heutigen digitalen Landschaft. Wir sind uns alle der bewährten Praktiken bewusst: Die Verwendung komplexer und langer Passwörter, die Einrichtung separater Zugangsdaten für jeden Account und die Implementierung von Zwei-Faktor-Authentifizierung, wo immer möglich. Trotz zahlreicher Schulungsmassnahmen in Unternehmen und wiederholter Warnungen in den Medien, scheinen viele Nutzer weiterhin auf die gleichen, unsicheren Passwörter zurückzugreifen. Die beliebtesten Passwörter des letzten Jahres, darunter „12345678“, „hallo“ und „password“, illustrieren dies deutlich. Auch wenn Ihre Auswahl möglicherweise etwas kreativer ist, bleibt die Sicherheit fragwürdig. In diesem Artikel wird nicht nur aufgezeigt, wie Passwörter geknackt werden können, sondern auch, wie Sie mühelos und effektiv Ihre Online-Sicherheit erhöhen können.

Wie dringen Hacker in Konten ein?

Hackern sind ebenso bequem wie wir alle, wenn es darum geht, ihre Ziele zu erreichen. Dabei nutzen dies Tools welche automatisiert und bereits existierende Schwachstellen geschickt nutzen. Obwohl sich ihre Methoden und Werkzeuge ständig weiterentwickeln, ist es dennoch möglich, sich effektiv gegen ihre Angriffe zu schützen. Mit welchen Methoden gehen die Hacker in den überwiegenden Fällen vor?

Brute-Force-Angriffe

In dieser Hinsicht sind Tools im Einsatz, die nichts anderes tun, als verschiedene Zeichenkombinationen auszuprobieren. Diese Methode hat dank des Einsatzes von künstlicher Intelligenz (KI) an Effizienz gewonnen. Das schlichte Ausprobieren von Zahlen und Buchstaben ist dadurch zielgerichteter. Besitzt der Hacker Informationen über die Länge und den verwendeten Zeichensatz des Passworts, kann er enorm viel Zeit sparen. Die einfachste Gegenmassnahme besteht darin, die Länge des Passworts zu erhöhen, da dies den Faktor Zeit die benötigten Ressourcen und somit die Kosten für ein erfolgreiches Knacken erheblich erhöht.

Wörterbuchangriffe/Wortlistenangriffe

Dieses Hacking-Tool agiert nicht durch das blosse Ausprobieren einzelner Zeichenkombinationen, sondern nutzt Passwortlisten, die aus häufig verwendeten Passwörtern bestehen und kontinuierlich um Daten-Leaks aus dem Dark Web erweitert werden. Diese Methode erweist sich als vergleichsweise effizient, da die statistische Wahrscheinlichkeit hoch ist, dass eines dieser Passwörter auch für das angegriffene Konto verwendet wurde. Dies liegt daran, dass die meisten Menschen nach wie vor ihre Passwörter selbst wählen. Die Verwendung eines langen Passworts, das aus einem umfangreichen Zeichensatz mithilfe eines Zufallsgenerators generiert wurde, vereitelt den Erfolg eines Hacks mithilfe dieser Methode.

Leaks

In einer Zeit, in der wir eine Vielzahl von Konten besitzen, ist es wahrscheinlich, dass niemand den vollständigen Überblick behält. Jeder Online-Shop, E-Mail-Anbieter und jede Social-Media-Plattform stellen ein potenzielles Ziel für Hackerangriffe dar. Leider lässt der Schutz dieser Daten oft zu wünschen übrig und die gestohlenen Informationen werden dann im Dark Web auf Marktplätzen zum Verkauf angeboten. Ihre Kontodaten und Kreditkarteninformationen könnten somit missbraucht und genutzt werden, um Ihre Profile und Konten zu hacken. Dies verdeutlicht die Notwendigkeit, für jede Plattform ein individuelles Passwort zu verwenden. Werden für mehrere Konten dieselben Zugangsdaten verwendet, steht die Sicherheit sämtlicher Konten auf dem Spiel.

Wie können wir denn in dieser Situation den Überblick behalten?

In diesem Zusammenhang lautet das Schlüsselwort „Passwortmanager“. Hacker verwenden ausgeklügelte Tools und verzichten darauf, mühsam verschiedene Kombinationen manuell auszuprobieren – darum sollten sie ebenfalls auf Tools für die Verwaltung Ihrer Passwörter setzen. Während früher einfache Listen genügten, bieten moderne Passwortmanager weitaus mehr Funktionen. Doch welche Möglichkeiten bietet ein qualitativ hochwertiger Passwortmanager, um die Sicherheit von Konten und Profilen zu gewährleisten?

Passwörter generieren

Fast jeder Passwortmanager bietet einen integrierten Passwortgenerator, der individuelle Passwörter für jedes Konto nach festgelegten Kriterien zufällig erstellt und sicher speichert.

Automatisches Login

Beim Öffnen einer App oder beim Einloggen auf einer Website füllt der Passwortmanager die erforderlichen Daten automatisch aus, nachdem das Masterpasswort oder biometrische Daten abgefragt wurden.

Sicheres Passwortteilen

Es gibt zahlreiche Gründe, warum Sie ein Passwort oder ein Konto gemeinsam nutzen oder mit anderen teilen möchten. Während die meisten dies über unsichere Kanäle wie E-Mail tun, bieten einige Passwortmanager bereits Möglichkeiten zur sicheren Übertragung an.

Über mehrere Geräte hinweg

Die Integration von Passwortmanagern in verschiedene Geräte wie Smartphones und PCs ermöglicht einen nahtlosen Zugriff auf Passwörter. Die Daten bleiben stets synchronisiert, und Sie müssen Passwörter nicht an verschiedenen Orten separat verwalten oder aktualisieren.

Zwei-Faktor-Authentifizierung

Obwohl die Zwei-Faktor-Authentifizierung als höchst sichere Methode gilt, zögern viele immer noch, aufgrund des zusätzlichen Aufwands.

- Tool Login

Die Sicherheit eines Passwortmanagers hängt massgeblich von der Sicherheit des Logins in dieses ab. Entsprechend bitten die meisten Passwortmanager die Möglichkeit zum Passwort und Biometrischem Login die Zwei-Faktor-Authentifizierung an. - Direkte 2FA-Anmeldung bei allen Konten

Die meisten Passwortmanager ermöglichen die nahtlose Integration dieser Funktion. Das bedeutet, dass keine zusätzliche App oder Tools wie Google Authenticator erforderlich sind – die Codes werden direkt im Passwortmanager empfangen. Abhängig von der gewählten Software und der Browserintegration erfolgt die Anmeldung entweder vollständig automatisch oder der Code muss manuell eingegeben werden. In Unternehmen besteht oft die Notwendigkeit, Zugangsdaten und Anmeldungen zu teilen. Wenn diese Konten durch 2FA geschützt sind, stellt die Zustellung der Codes eine Herausforderung dar, da sie nur an ein bestimmtes Gerät gesendet werden. Dieses Problem wird durch einen Passwortmanager mit 2FA-Integration gelöst. Alle Mitarbeiter, die Zugriff auf die Anmeldung haben, können auf die aktuellen 2FA-Codes zugreifen, die für die Anmeldung erforderlich sind.

Überprüfung auf Leaks

Passwortmanager bieten oft die Möglichkeit, Ihre E-Mail-Adresse für Screenings auf mögliche Leaks zu hinterlegen. Bei Funden im Dark Web werden Sie umgehend benachrichtigt, welche Konten oder Passwörter betroffen sind, sodass Sie diese sofort anpassen können.

Self-hosting

Wo liegen die Daten, in diesem Fall die Passwörter? Liegen sie auf externen Servern oder verbleiben sie auf der eigenen IT-Infrastruktur? Für Unternehmen, die ihre Sicherheit nicht in die Hände Dritter legen möchten, erweisen sich Lösungen, die auf der internen IT-Infrastruktur basieren, als bevorzugte Wahl. Dieser Ansatz verspricht ein Höchstmass an Kontrolle, denn sämtliche Passwörter bleiben zu 100 Prozent Innerhalb des Unternehmens.

Es ist offensichtlich, dass der Schutz Ihrer Daten mit einem Passwortmanager einfach und effektiv ist.

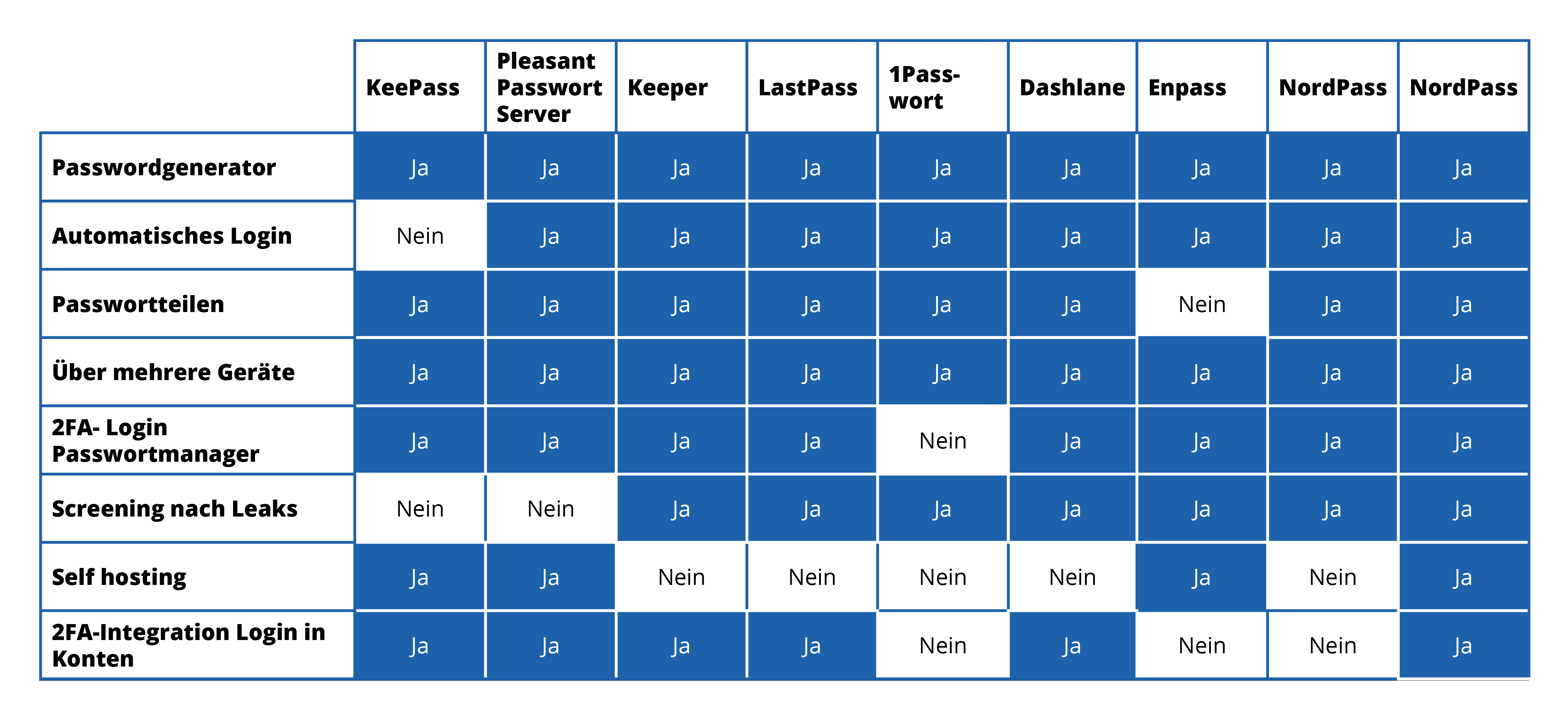

Passwort-Manager-Vergleich

Im Folgenden werden einige bekannte Passwortmanager vorgestellt, die sowohl im Unternehmens- als auch im privaten Umfeld eingesetzt werden können. Diese bieten in der Regel alle zuvor erläuterten Funktionen und oft noch weitere. Schützen Sie also noch heute Ihre Zugangsdaten im geschäftlichen und persönlichen Bereich, indem Sie das für Sie beste Tool auswählen, um Ihre Daten sowie die Ihrer Kunden zu sichern.

Produkt-Assistent

Produkt-Assistent